在此处添加文本段落

微软(Microsoft)发布警告称,针对欧洲地区的垃圾邮件活动正在利用一个漏洞执行攻击,只要打开附件文件就可能感染用户。

微软称,这是一场针对欧洲地区的主动电子邮件恶意软件运动,散布了带有CVE-2017-11882漏洞的RTF文件,该漏洞允许攻击者自动运行恶意代码而不需要用户交互。

一、CVE-2017-11882 是什么

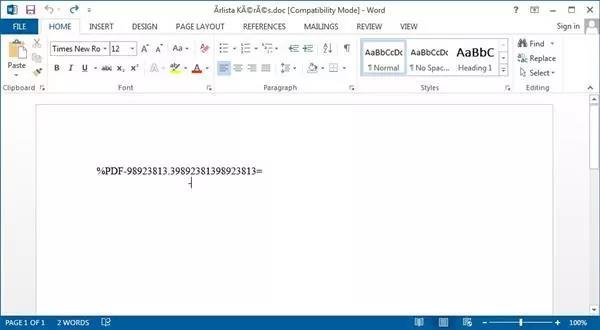

CVE-2017-11882 漏洞允许创建RTF和Word文档,一旦打开就自动执行命令。

CVE-2017-11882是微软在2017年11月所公布的一个远程执行漏洞,通杀目前市面上的所有office版本及Windows操作系统(包括停止支持的Office 2007)。

该漏洞的成因是EQNEDT32.EXE进程在读入包含MathType的ole数据时,在拷贝公式字体名称时没有对名称长度进行校验,从而造成栈缓冲区溢出,是一个非常经典的栈溢出漏洞。

这一漏洞在2017年就已经得到了修补。但微软表示,他们在过去几周里再度看到使用此类漏洞的攻击有所增加。

二、垃圾邮件活动详情

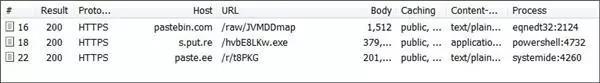

根据微软的说法,当附件打开时,它将“执行不同类型的多个脚本(VBScript、PowerShell、PHP等)来下载有效负载。”

“当我们测试其中一个示例文档时,打开它,它会立即开始执行从Pastebin下载的脚本,该脚本执行PowerShell命令。然后这个PowerShell命令将下载一个base64编码的文件,并将文件保存到%temp%\bakdraw.exe。

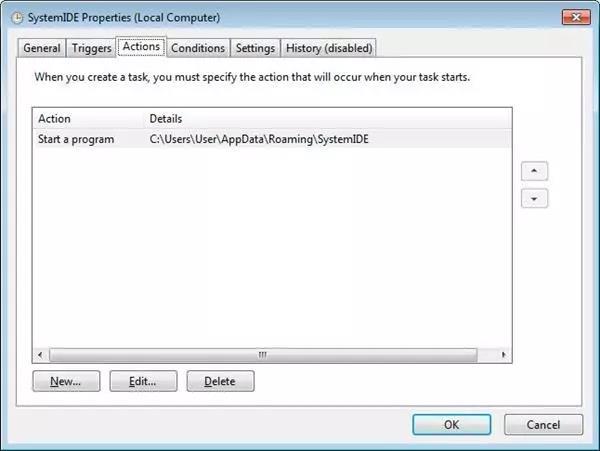

之后,再将执行文件bakdraw.exe的副本复制到%UserProfile%\AppData\Roaming\SystemIDE中,配置一个名为SystemIDE的调度任务来启动可执行文件并添加持久性。”

微软声明此可执行文件是一个后门,当前配置为连接到一个不再可访问的恶意域。这意味着即使计算机被感染,后门也不能与其命令和控制服务器通信来接收命令。

不过,这个有效负载可以很容易地切换为工作负载,因此微软建议所有Windows用户尽快为这个漏洞安装安全更新。

值得一提的是,FireEye最近还发现了CVE-2017-11882漏洞,该漏洞可被用于针对中亚的一场攻击行动,并安装了一个名为HawkBall的新后门。目前尚不清楚两起活动是否有关联。

三、垃圾邮件与网络钓鱼诈骗流程

根据卡巴斯基实验室2018年垃圾邮件和钓鱼攻击报告,网络罪犯仍然大量使用垃圾邮件和钓鱼邮件对企业实施攻击。报告显示,2018年网络罪犯继续使用更多手段入侵企业,仅通过恶意邮件的攻击数量就达到1.2亿次。

广告性质垃圾邮件 (内含交易或网站促销内容的垃圾邮件) 占了所有垃圾邮件13%的比例。相较于去年的数据,下滑了将近5%,原因可能是垃圾邮件散发者正在测试新主题的效果。

金融理财主题的垃圾邮件,例如提供负载整合或贷款项目的垃圾邮件,则以8%的比例居第二位。

第三位则是比例为6%的健康医疗主题的垃圾邮件。最成功的垃圾邮件所使用的主题倾向于与大多数人关切的议题有关,因此能提高透过社交工程手法散播的成功率。

全球互联网公司成为钓鱼攻击的最大受害者。通过这样的钓鱼攻击,网络罪犯可以获取用户的凭证,并且非法将其贩卖。

文章来源:看雪学院